Photos de Vol de données

100 000 images de Vol de données sont disponibles sous licence libre de droits

- Les + pertinents

- Les nouveautés

- Les préférés

Images de vol de données : Aperçu de la page de recherche

Des images percutantes pour illustrer la menace grandissante du vol de données

Les images de vol de données sont des ressources visuelles informatives et puissantes qui peuvent être utilisées dans divers contextes pour sensibiliser à la menace grandissante de la cybercriminalité. Ces images de haute qualité capturent de manière frappante les différents aspects du vol de données, offrant une gamme de visuels évocateurs pour accompagner des articles, des présentations ou des projets de sensibilisation.

Des images variées pour illustrer différents scénarios de vol de données

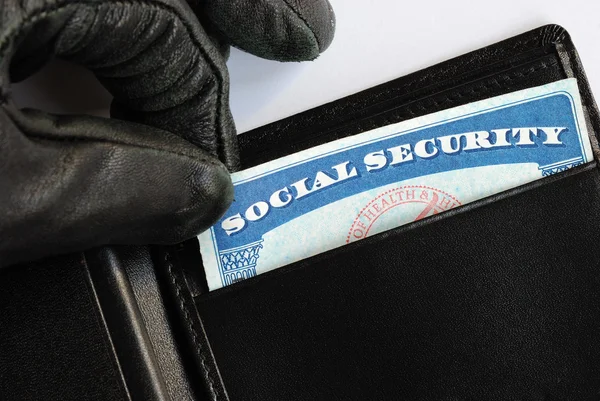

Notre collection d'images propose une variété de scénarios de vol de données, couvrant des thèmes tels que les pirates informatiques, l'espionnage industriel, la fraude en ligne et bien plus encore. Chaque image est soigneusement conçue pour transmettre un message clair et impactant, et peut être utilisée pour décrire des situations de vol de données dans différents contextes professionnels.

Des visuels pertinents et pratiques pour informer et éduquer

Les images de vol de données que nous proposons sont non seulement esthétiquement attrayantes, mais elles sont également conçues pour informer et éduquer le public sur les risques associés au vol de données. Utiliser ces images dans vos projets vous permettra de communiquer efficacement l'importance de la sécurité numérique, incitant les individus à prendre des mesures pour protéger leurs informations personnelles et professionnelles.

Conseils pour une utilisation efficace des images de vol de données

Pour maximiser l'impact visuel de ces images, il est recommandé de les utiliser judicieusement dans vos projets. Voici quelques conseils pratiques pour une utilisation efficace :

- Choisissez des images qui correspondent à l'objectif et au message de votre projet

- Utilisez-les pour créer des graphiques ou des illustrations explicatives

- Intégrez-les dans des présentations ou des articles sur la sécurité des données

- Utilisez-les pour sensibiliser vos employés ou clients aux bonnes pratiques de sécurité

- Optimisez la taille et la résolution des images pour garantir une qualité optimale

En utilisant les images de vol de données de notre collection, vous pouvez non seulement renforcer le message de votre projet, mais aussi attirer et captiver votre public grâce à des visuels percutants et professionnels. N'hésitez pas à explorer notre collection pour trouver l'image parfaite qui complètera votre projet avec brio.