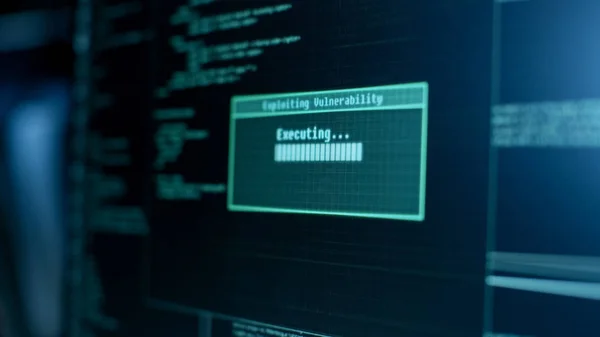

Freinage dangereux des pirates informatiques et accès aux données gouvernementales — Image libre de droits

Freinage dangereux des pirates informatiques et accès au centre de données du gouvernement .

— Image de Gorodenkoff- AuteurGorodenkoff

- 163523788

- Trouver des images similaires

- 5

Mots-clés de l'image:

- Cyber

- Surveillance

- Profondeur

- sarcelle

- Données

- informations

- vulnérabilité

- Internet

- Attaque

- Hameçonnage

- Système

- élection

- Crypto

- Anonyme

- Cybercriminalité

- espion

- Pirate informatique

- affichage

- vie privée

- moniteur

- Logiciels

- Malwares

- Site web

- exploiter

- virus

- Courriel

- de levage

- piratage

- Sombre

- Exécution

- Révolution

- Gouvernement

- Serveur

- Ordinateur

- Infecter

- crypto monnaie

- code

- technologie

- société

- écran

- programmation

- interface

- entreprise

- chambre

- identité

- Fuite

- accès

- sécurité

- malveillants

Même série:

Même modèle:

Vidéos similaires:

Informations d'utilisation

Vous pouvez utiliser cette photo libre de droits "Freinage dangereux des pirates informatiques et accès aux données gouvernementales" à des fins personnelles et commerciales conformément à la licence Standard ou Étendue. La licence Standard couvre la plupart des cas d’utilisation, comprenant la publicité, les conceptions d’interface utilisateur et l’emballage de produits, et permet jusqu’à 500 000 copies imprimées. La licence Étendue autorise tous les cas d’utilisation sous la licence Standard avec des droits d’impression illimités et vous permet d’utiliser les images téléchargées pour la vente de marchandise, la revente de produits ou la distribution gratuite.

Vous pouvez acheter cette photo et la télécharger en haute définition jusqu’à 5000x2813. Date de l’upload: 16 août 2017